Описание

Пышные юбки для девочек; белая кружевная юбка с цветочным рисунком; детская бальная юбка принцессы; Милая юбка-американка для дня рождения; одежда для маленьких девочек

Стиль: летняя кружевная юбка для девочек

Дизайн: новейший дизайн и новое поступление

Случай: вечерние, Коктейльные, свадебные, пляжные или подарки

Фото модели: 100% в натуральном виде

Характеристики

- Название отдела

- Дети

- Стиль

- Повседневный

- Материал

- COTTON / Кружево

- Тип рисунка

- Цветочный

- Декор

- Вышивка

- Силуэт

- Бальное

- Длина платья

- До середины голени

- Номер модели

- DH84-1HM-26

- Покрой

- Соответствует размеру, берите свой обычный размер

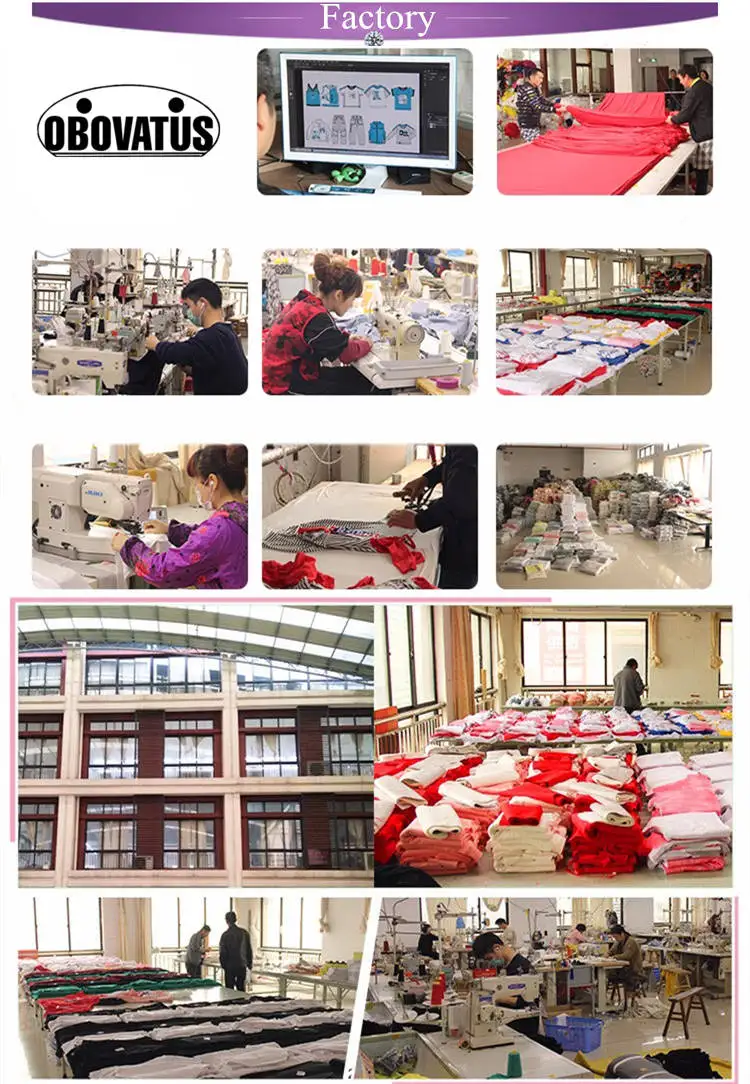

- Бренд

- OBOVATUS

- Name

- Girls Summer Skirt

- Material

- Cotton Lace

- Style

- New Fashion

- Occasion

- Party, Outdoor, Gifts

- Quality

- High Quality

- Delivery time

- 48 Hours After Payment

- Sale

- Factory Direct Sale